Инфраструктура открытых ключей: From Legacy to Modern PKI

by Ярослав Голеусов

Может ли компания управлять своими цифровыми сертификатами, ЭЦП, токенами и прочими атрибутами PKI вручную? Может, если их — два-три десятка. А если их количество приближается к полусотне и больше, то уже не обойтись без системы управления их выпуском, обновлением, заменой или отзывом. Но даже после внедрения такой системы нужно понимать, что управлению PKI потребуется модернизация в будущем.

- Введение

- Проблема отсутствия централизованного управления инфраструктурой PKI

- Использование устаревших решений для управления инфраструктурой PKI

Новая эра управления PKI. Современные инструменты для корпоративного использования

1. 4.1. Централизованное управление и контроль PKI

2. 4.2. Поддержка ключевых носителей различных производителей

3. 4.3. Технологии интеграции

4. 4.4. Автоматическая инвентаризация средств криптографической защиты информации

5. 4.5. Хранение и использование цифровых сертификатов без съёмных носителей

6. 4.6. Самообслуживание пользователей- Миграция с устаревших решений

- Выводы

Введение

В последние годы мы наблюдаем не просто стремительное развитие цифровых технологий, а возрастающее значение полноценной, юридически значимой активности в цифровом мире. Особенно заметно масштабирование применения цифровой подписи как признанного на государственном уровне способа подтверждения подлинности электронных документов, которые прочно закрепились в деятельности каждой компании.

Сегодня электронная подпись и цифровые сертификаты используются не только внутри организаций, но и для реализации межведомственного электронного документооборота, работы с дистанционным банковским обслуживанием, подачи документов на участие в тендерах через электронные площадки и в других сферах деятельности компаний. Технологиями использования электронных подписей и открытых ключей на мобильных устройствах (смартфоны, планшеты), для взаимодействия с устройствами интернета вещей или сегментов АСУ ТП и вовсе уже никого не удивить. Поэтому корректное, грамотное и безопасное использование электронных подписей — жизненно важное условие для работы большинства организаций в России.

Следовательно, в одной организации могут одновременно использоваться десятки, сотни и даже десятки тысяч цифровых сертификатов, но работа с их многообразием не всегда выстроена эффективно. Впрочем, даже при видимом удобстве используемых процессов возникают проблемы их подстройки под растущие корпоративные требования.

Расскажем о том, почему инфраструктура открытых ключей требует передовых технологий для централизованного управления ими и как заменить устаревшие решения на современные.

Проблема отсутствия централизованного управления инфраструктурой PKI

Инфраструктура открытых ключей (Public Key Infrastructure, PKI) — это комплекс программных и аппаратных средств для реализации всего спектра операций с цифровыми сертификатами открытого ключа электронной подписи.

PKI решает разные проблемы информационной безопасности:

- Замена устаревшей парольной аутентификации на строгую двухфакторную при доступе в операционную систему и приложения (VPN, VDI и др.).

- Цифровая подпись и шифрование электронной почты.

- Применение квалифицированной электронной подписи для соответствия требованиям регуляторов, обеспечения юридически значимого документооборота, взаимодействия с системами дистанционного банковского обслуживания, участия в конкурсах и закупках.

- Шифрование данных: файлов, дисков, другой информации.

Однако сопровождение самой инфраструктуры открытых ключей порождает ряд новых задач:

- Выпуск сертификатов пользователей в соответствии с их задачами: необходимо обеспечить наличие на смарт-карте пользователя требуемых для его работы сертификатов, не предоставив при этом избыточных.

- Управление пользовательскими PIN-кодами устройств (смарт-карт и USB-токенов): политики сложности PIN-кодов, регулярность их смены.

- Контроль сроков действия сертификатов, своевременное их обновление.

- Ведение учёта смарт-карт и USB-токенов, закрепление их за сотрудниками.

- Поддержка удостоверяющих центров (УЦ) разных производителей.

- Контроль выпущенных сторонними УЦ цифровых сертификатов.

- Ведение журнала учёта средств криптографической защиты информации (СКЗИ) для соответствия требованиям регуляторов.

- Разблокировка заблокированных устройств, если пользователь забывает свой PIN.

На уровне одного УЦ эти задачи решить невозможно из-за отсутствия поддержки конкурентных решений и сертификатов, выпущенных другими удостоверяющими центрами.

Более того, не все существующие УЦ поддерживают работу с альтернативными носителями цифровых сертификатов (облачные и сетевые хранилища, локальные хранилища в защищённых модулях (HSM, TPM)), а заменить УЦ не всегда представляется возможным или целесообразным.

Для решения этих задач применяют специализированные программные комплексы класса PKI Management, которые не только поддерживают продукты различных производителей, но и осуществляют централизованный контроль за всей инфраструктурой.

Использование устаревших решений для управления инфраструктурой PKI

Прогресс неудержимо движется вперёд, и на рынке появляются усовершенствованные ИТ-продукты: выходят новые версии операционных систем, развиваются и обрастают дополнительной функциональностью прикладные программы, выпускается новое аппаратное обеспечение.

Однако многие организации до сих пор используют ПО, разработчики которого прекратили его поддержку и обновление. Консервативно настроенные представители компаний даже не планируют переходить на новое, мотивируя свой отказ множеством факторов, таких как привычка, сложность новых систем, их неудобство и непродуманность.

Одним из наиболее популярных в прошлом решений для управления PKI является продукт SafeNet Authentication Manager (SAM), последняя версия которого вышла в 2012 году. С июня 2021 года поддержка и обновление SAM будут полностью прекращены.

Если вопрос удобства и эффективности использования старых или новых продуктов является спорным, т. к. основывается на субъективной оценке, то вопрос обеспечения информационной безопасности ощущается весьма остро. Речь идёт не просто о встроенной защитной функциональности программного продукта, а именно о его способности противостоять кибератакам.

К сожалению, разработка программного обеспечения, защищённого от атак навсегда, технически невозможна: рано или поздно найдётся очередная уязвимость, которую может закрыть только разработчик, оперативно выпустив соответствующее обновление. Поэтому использование устаревшего и неподдерживаемого ПО несёт риски для информационной безопасности, т. к. возрастает вероятность обнаружения уязвимостей, которые не будут нейтрализованы.

Согласно исследованиям Positive Technologies по итогам 2019 года:

- На 19 % выросло количество кибератак по сравнению с прошлым годом.

- В 81 % случаев жертвами кибератак становятся юридические лица и государственные организации.

- В 66 % случаев атаки осуществляются с использованием вредоносных программ, которые эксплуатируют уязвимости программного обеспечения, в т. ч. средств защиты информации.

- В 14 % случаев атаки осуществляются с помощью эксплуатации веб-уязвимостей, в т. ч. на веб-интерфейсах прикладного ПО.

- В 84 % случаев используются такие вредоносные объекты, как шифровальщики, программы-шпионы, бэкдоры для удалённого управления и загрузчики.

Более того, ни одна компания не захочет столкнуться с неразрешимой задачей: новое программное и аппаратное обеспечение несовместимо с используемым устаревшим продуктом, разработчик которого уже не сможет оказать техническую поддержку и не выпустит обновлений. Миграция с устаревших решений до окончания их поддержки является одной из основных задач современного качественного управления PKI в коммерческих и государственных организациях.

Новая эра управления PKI. Современные инструменты для корпоративного использования

Распространение сертификатов в корпоративной среде создаёт дополнительные испытания для бизнеса, требующие формирования эффективного подхода к автоматизированному управлению инфраструктурой открытых ключей и ключевыми носителями, а также контролю за их корректным использованием.

Для качественного решения описанных задач требуется внедрение системы класса PKI Management, к которому относится, в частности, Indeed Certificate Manager (Indeed CM), разработанный компанией «Индид».

На протяжении 8 лет компания «Индид» непрерывно дорабатывает и совершенствует продукт. Появляется поддержка новых сценариев использования цифровых сертификатов, новых моделей носителей, разрабатываются механизмы интеграции с иными компонентами ИТ-инфраструктуры: контроллеры домена, удостоверяющие центры, средства защиты информации.

Централизованное управление и контроль PKI

Использование Indeed CM сокращает издержки компаний на рутинные операции сотрудников в процессе обслуживания инфраструктуры PKI.

Ниже описаны основные функциональные возможности программного комплекса Indeed CM.

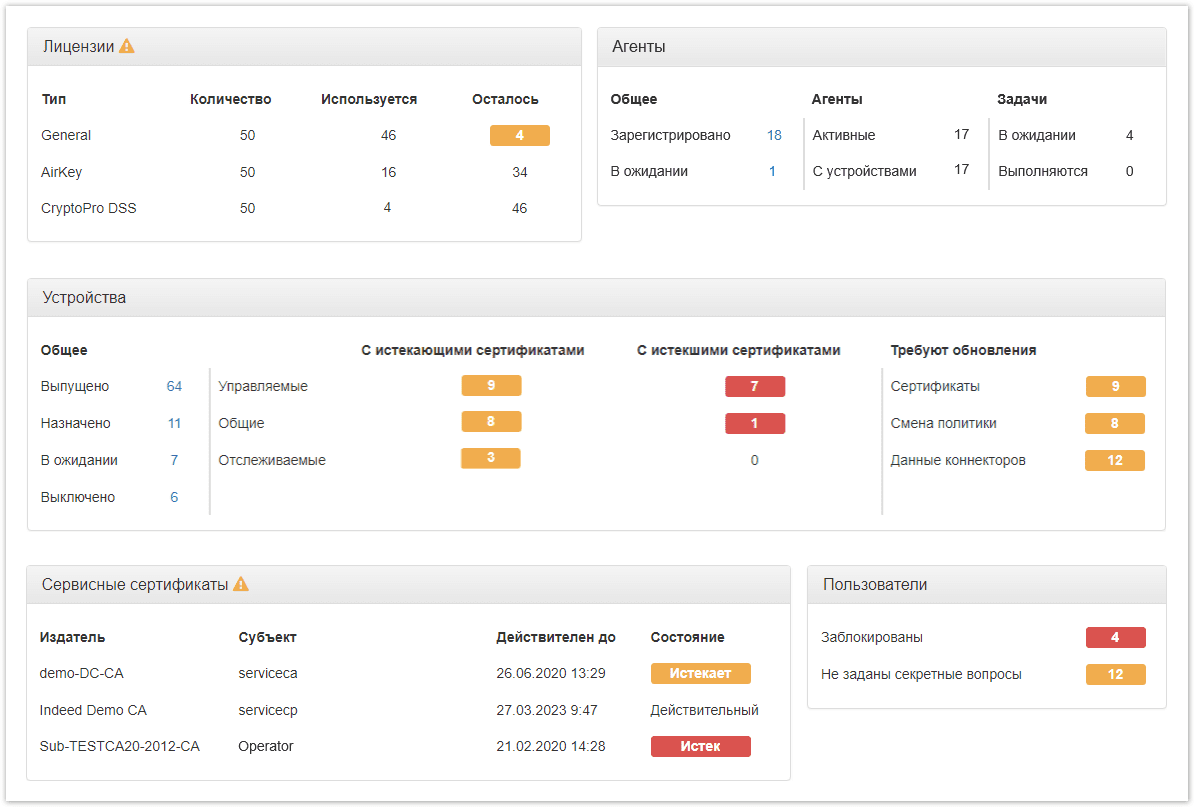

Платформа отображает сводную информацию об актуальном состоянии инфраструктуры открытых ключей и носителей цифровых сертификатов.

Рисунок 1. Сводная информация о состоянии Indeed CM

Indeed CM отправляет почтовые уведомления администраторам и пользователям в ответ на заданные события системы. Например, администратор и / или пользователь получают уведомление о скором окончании срока действия сертификата для его своевременного обновления и предупреждения простоев в работе сотрудника.

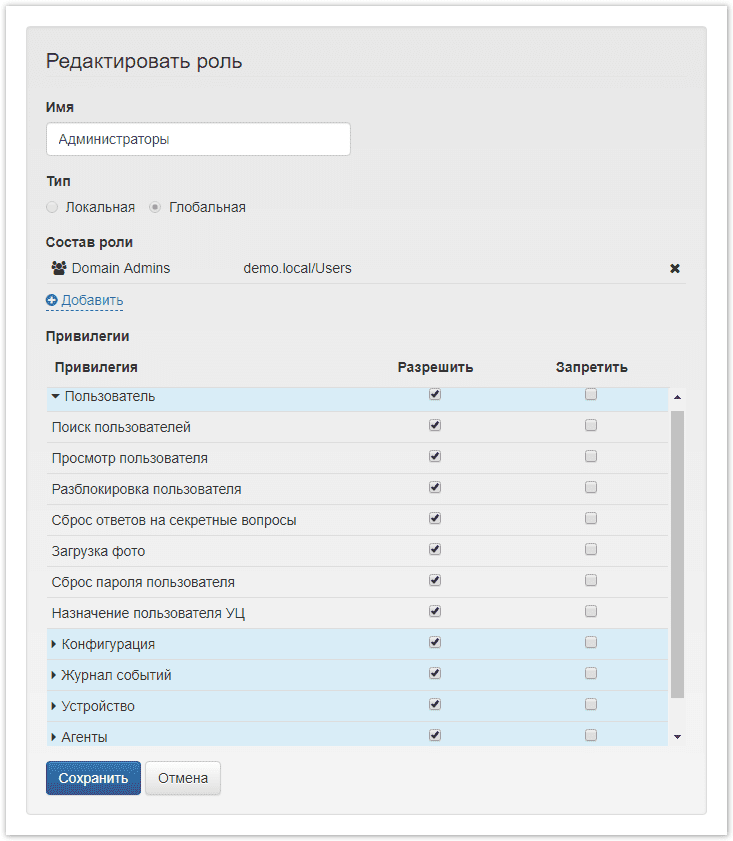

Также в Indeed CM реализована гибкая настройка прав на работу с системой для самостоятельного назначения ролей безопасности с настраиваемым перечнем разрешённых операций. Это позволит администраторам привести ролевую модель Indeed CM в соответствие с принятыми в компании бизнес-процессами.

Рисунок 2. Настройка ролевых моделей

Работа с сертификатами подразумевает следующие процессы и операции:

- Выпуск сертификатов. Indeed CM автоматически формирует список сертификатов для выпуска на основе механизма политик использования PKI. Все пользователи, подпадающие под действие одной политики, получают идентичный набор настроек и сертификатов. Операции по созданию запросов на сертификаты, их выпуску и записи на ключевой носитель выполняются в автоматизированном режиме.

- Своевременный отзыв сертификатов уволенных сотрудников. Для оперативного прекращения доступа последних к информационным ресурсам компании Indeed CM включает специализированный сервис, который с заданной периодичностью проверяет каталог пользователей и отзывает сертификаты у работников, отмеченных как уволенные.

- Учёт сертификатов, выданных сторонними организациями. Если в компании применяются сертификаты, выданные сторонними (не собственными) удостоверяющими центрами, Indeed CM заносит информацию об этих сертификатах в свою базу и своевременно напоминает администратору и пользователю о скором истечении срока их действия. Это позволит избежать простоев в работе с банками или торговыми площадками.

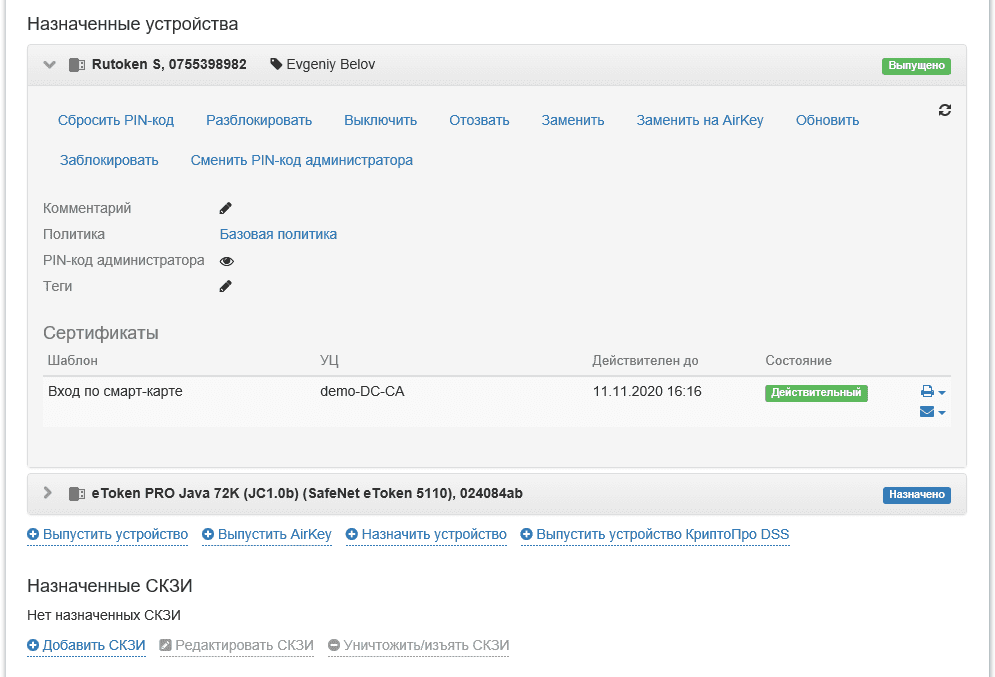

Работа с носителями также предоставляет ряд возможностей:

- Учёт ключевых носителей. Каждое устройство (смарт-карта, USB-токен и пр.) закрепляется за ответственным сотрудником. Операции по выпуску или обновлению сертификатов на носителе могут выполнить только администратор Indeed CM или сам пользователь — владелец устройства.

- Indeed CM позволяет производить разблокировку заблокированного носителя без визита к администратору. Такая операция может быть выполнена до или после входа пользователя в операционную систему, а также с явным участием администратора или без него.

- Централизованное применение политики PIN-кодов. При выпуске ключевого носителя на него записываются требования к PIN: сложность, частота смены, глубина истории и другие (набор параметров зависит от модели устройства). Политики хранятся и распространяются централизованно, администраторам не нужно прописывать их для каждого отдельного носителя.

- Контроль применения ключевых носителей на ПК пользователей. Агент Indeed CM отслеживает, какие носители и кем подключаются к ПК организации. Администратор может закрепить ключевой носитель за пользователем или конкретным ПК. Если система обнаружит несоответствие (например, носитель подключён в сессии нелегитимного пользователя или к неразрешённому ПК), ключевой носитель может быть заблокирован.

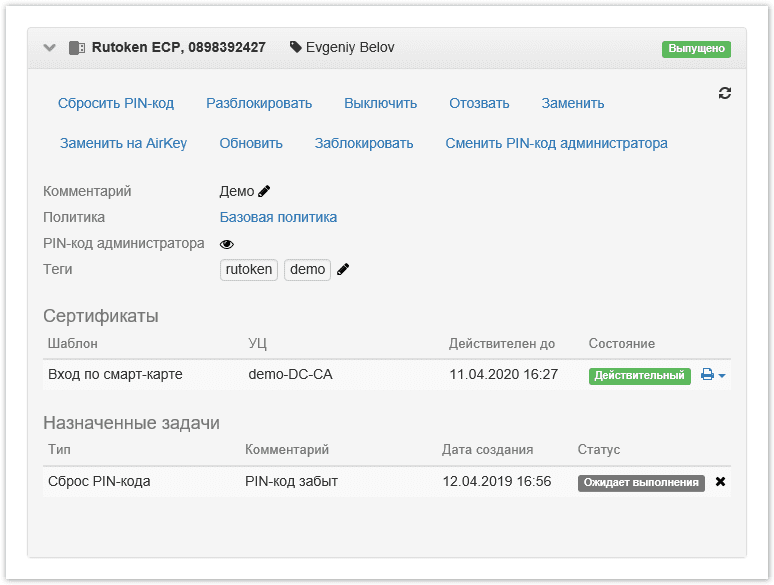

Рисунок 3. Устройства пользователя

Для контроля использования ключевых носителей (смарт-карт, USB-токенов и пр.) и сертификатов на рабочих местах на ПК сотрудников устанавливается клиентский агент. Он выполняет следующие операции:

- Приводит в действие назначенные администраторами Indeed CM задачи на рабочих местах пользователей. Задачи запускаются в момент подключения носителя к рабочему месту.

Рисунок 4. Операции с устройством пользователя

- Передаёт на сервер Indeed CM информацию об используемых ключевых носителях: к какому ПК в данный момент подключены токены и смарт-карты и какой пользователь работает на ПК.

- Блокирует сессию Windows или ключевой носитель в случае нарушения правил использования. Например, смарт-карта может быть привязана к учётной записи сотрудника или ПК; если текущий пользователь или ПК не совпадает с назначенными, агент может заблокировать смарт-карту или сессию пользователя на рабочем месте.

На рабочих станциях сотрудников агент выполняет такие задачи, как смена PIN-кода пользователя, блокировка и разблокировка носителя, обновление сертификатов на носителе и удаление информации с него.

Поддержка ключевых носителей различных производителей

Технологии совершенствуются, выходят новые виды ключевых носителей, поддерживающие новые алгоритмы шифрования и механизмы защиты. Предшествующие модели устаревают и выводятся из оборота.

Indeed CM поддерживает операции с различными моделями носителей сертификатов через специализированный модуль — Indeed CM Middleware. Это — клиентское ПО, устанавливаемое на рабочие места администраторов и пользователей. Middleware обеспечивает выполнение операций, требующих доступа к носителю: установка и сброс PIN-кода, генерация ключей, запись сертификатов, инициализация и другие.

Вот неполный список ключевых носителей, работу с которыми поддерживает Indeed CM:

- Indeed AirKey Enterprise,

- «Рутокен» компании «Актив»,

- eToken компании SafeNet,

- ESMART компании ISBC,

- JaCarta компании «Аладдин Р.Д.»,

- Yubikey компании Yubico,

- ID Prime компании Gemalto,

- ePass компании Feitian.

Технологии интеграции

Основная задача управления PKI — интеграция и поддержка сторонних продуктов и технологий для обеспечения приемлемого уровня информационной безопасности и автоматизации операций управления.

Для связи с удостоверяющими центрами в Indeed CM имеются специализированные коннекторы. С их помощью продукт выполняет следующие операции:

- Получение шаблонов сертификатов.

- Создание и отправка запросов на сертификаты.

- Одобрение запросов на сертификаты.

- Выпуск сертификатов.

- Приостановка действия и отзыв сертификатов.

- Проверка статуса сертификата.

- Создание и обновление данных пользователя УЦ (для «КриптоПро УЦ»).

Indeed Certificate Manager поддерживает работу с удостоверяющими центрами и сервисами электронной подписи Microsoft CA, «КриптоПро УЦ», «Валидата УЦ».

Программный комплекс получает информацию о пользователях из стороннего каталога. В качестве такового могут применяться Microsoft Active Directory или база пользователей «КриптоПро УЦ».

Программный интерфейс (API) Indeed CM предназначен для управления ключевыми носителями и пользовательскими сертификатами из сторонних систем, таких как Identity Management (IdM). API предоставляет функции для реализации следующих сценариев:

- Автоматическое назначение пользователю необходимой политики применения PKI (какие сертификаты нужно выпускать, какие операции с ключевыми носителями доступны сотруднику и прочее).

- Автоматический отзыв, приостановка или возобновление действия сертификатов пользователя (например, при увольнении, отпуске или смене должности).

Платформа имеет коннектор к системе управления доступом Indeed Access Manager (Indeed AM), который автоматически регистрирует выпускаемый в Indeed CM ключевой носитель в её базе данных. После этого пользователь сразу может применять свою смарт-карту или USB-токен не только для операций с ЭЦП, но и для доступа в прикладные информационные системы с помощью Indeed AM Enterprise SSO.

Ещё один коннектор — к специализированному принтеру смарт-карт — позволяет значительно сократить время на персонализацию и выпуск последних для большого количества сотрудников. Indeed CM за одну операцию в пакетном режиме выпускает сертификаты и записывает их на смарт-карты, а также выполняет персонификацию карт с печатью данных сотрудников на них.

Поддерживается интеграция со специализированным средством защиты от НСД конечного узла (Endpoint Security) Secret Net Studio. Выпускаемый через Indeed CM USB-токен или смарт-карта регистрируется в базе Secret Net Studio, и на него записывается соответствующая аутентификационная информация вместе с сертификатами пользователя.

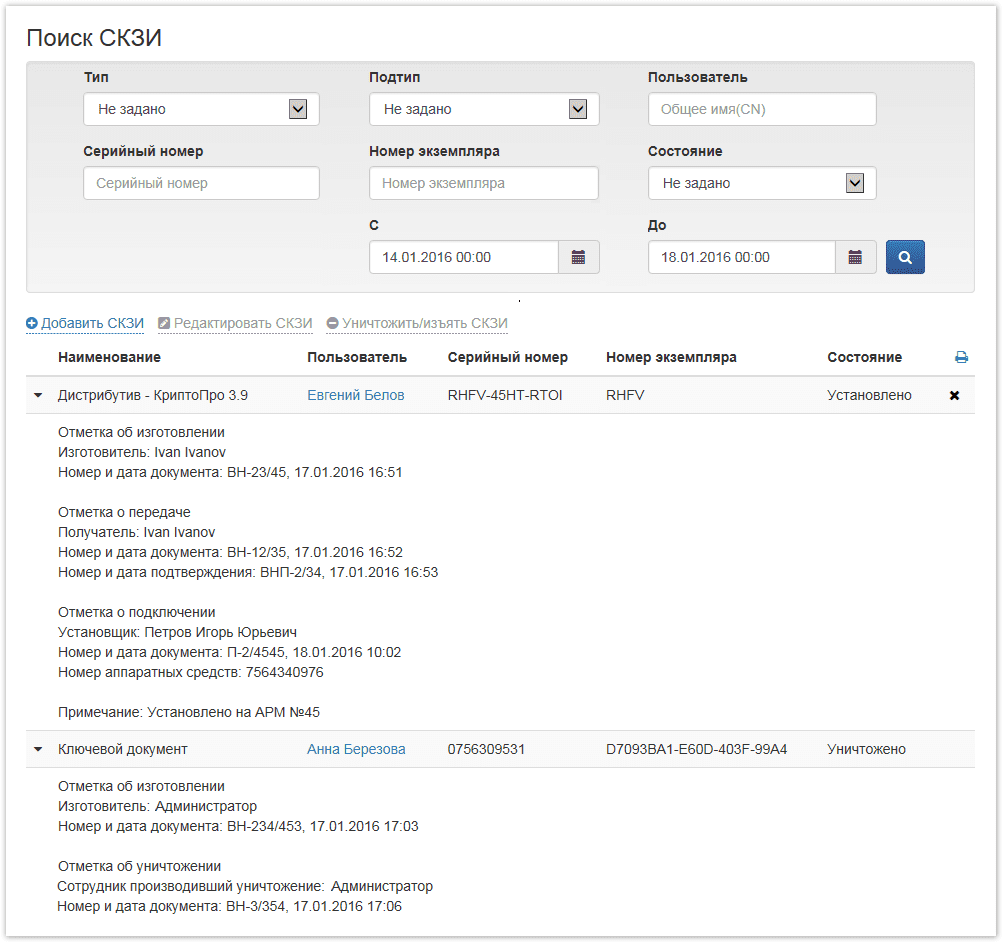

Автоматическая инвентаризация средств криптографической защиты информации

Согласно требованиям приказа ФАПСИ № 152 операторы средств криптографической защиты информации (СКЗИ) обязаны вести журнал СКЗИ на постоянной основе. Эта задача требует дополнительных трудозатрат со стороны сотрудников отделов ИТ и ИБ.

Журнал учета СКЗИ автоматически формирует перечень данных об использовании этих средств. При выпуске сертификата Indeed CM автоматически добавляет соответствующую запись в журнал. Платформа учитывает любые типы СКЗИ: ключевой документ, дистрибутив, лицензия, документация, пользовательский тип. Администратор может экспортировать журнал в формате CSV или PDF для дальнейшей обработки или предъявления его аудиторам.

Рисунок 5. Учёт СКЗИ

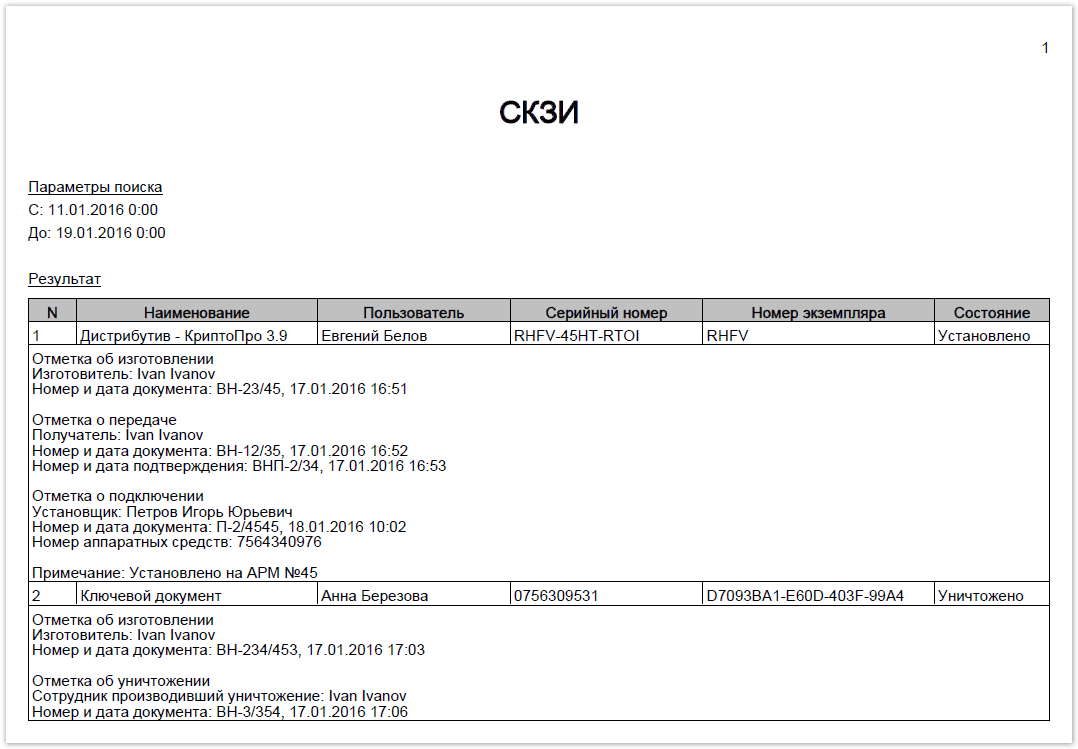

С использованием журнала можно формировать отчёты, соответствующие требованиям приказа ФАПСИ № 152. Его применение удобно для сокращения трудозатрат сотрудников отдела безопасности компании, т. к. с его помощью можно выполнять требования регуляторов в части учёта средств криптографической защиты без применения бумажных носителей и ручного заполнения необходимых данных.

Рисунок 6. Версия журнала СКЗИ для печати

Хранение и использование цифровых сертификатов без съёмных носителей

При всех своих преимуществах цифровые сертификаты вводят одно ключевое требование: наличие защищённого аппаратного компонента, который будет использоваться для хранения ключевой информации и реализовывать все криптографические операции.

Классическое решение этой задачи заключается в использовании специализированных аппаратных аутентификаторов: смарт-карт или USB-токенов.

Однако для целей реализации корпоративной мобильности и удалённого доступа сотрудников в информационные системы компании применение таких выделенных технических устройств кроме преимуществ с точки зрения информационной безопасности несёт ряд ограничений:

- Обеспечение логистики съёмных ключевых носителей для сотрудников, работающих на мобильных рабочих местах.

- Отсутствие соответствующих считывателей для подключения носителей (в первую очередь касается смартфонов и некоторых моделей ноутбуков).

- Проблемы с получением доступа к корпоративным ресурсам в случае выхода из строя или утери носителя ключевой информации.

Кроме того, компания должна учитывать требования законодательства в сфере обращения с ключевыми носителями и цифровыми сертификатами.

Альтернативным решением такой задачи будет использование платформы, не требующей обязательного наличия внешнего (съёмного) носителя ключевой информации. Такая платформа может быть использована совместно с аппаратными устройствами для минимизации последствий утери или повреждения токена либо в случае ожидания его доставки.

Indeed CM поддерживает ряд технологий для использования цифровых сертификатов без съёмного аппаратного носителя. Все технологии отображаются в карточке пользователя в виде отдельных носителей сертификатов; поддерживаются все базовые операции с такими носителями — отзыв, удаление, обновление сертификата, блокировка носителя, смена PIN-кода.

Trusted Platform Module

Trusted Platform Module (TPM) — специализированный модуль (криптопроцессор), в котором хранятся криптографические ключи для защиты информации. Он выполняет операции, поддерживаемые аппаратными носителями с соответствующим уровнем безопасности. Этот модуль встроен в мобильное устройство (ноутбук, смартфон).

Windows Hello for Business

В Windows 10 Hello for Business заменяет пароли на компьютерах и мобильных устройствах, которые имеют строгую двухфакторную проверку подлинности. Для аутентификации в этом случае используется новый тип пользовательских учётных данных, привязанных к устройству и основанных на биометрических параметрах или PIN-коде.

Indeed AirCard Enterprise (ранее — Indeed AirKey Enterprise)

Программные смарт-карты не требуют какого-либо дополнительного аппаратного обеспечения со стороны пользователя. Эмуляция смарт-карты осуществляется на уровне операционной системы или соответствующего приложения. При этом закрытый ключ хранится на стороне сервера.

Хранение сертификата в реестре

Хранение сертификата в реестре является встроенной функцией ОС Microsoft Windows. Такие сертификаты могут быть автоматически использованы соответствующими приложениями.

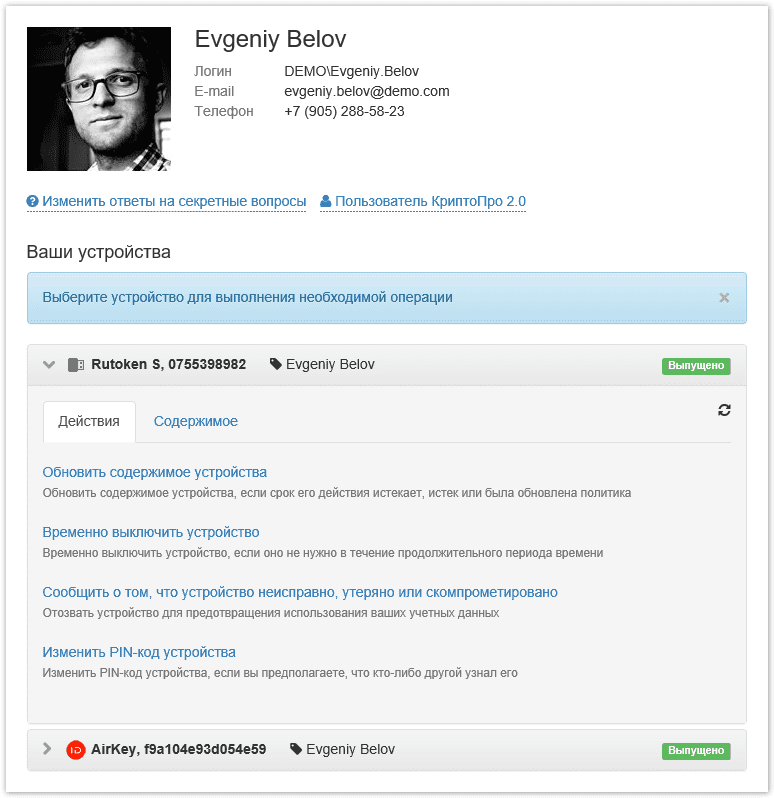

Самообслуживание пользователей

С целью повышения эффективности работы PKI часть полномочий по управлению собственными сертификатами и ключевыми носителями можно передать самим пользователям. Это снизит нагрузку на департаменты ИТ и ИБ.

Рисунок 7. Сервис самообслуживания пользователя

Рядовым пользователям системы предоставляется удобный кабинет самообслуживания, выполненный в формате веб-приложения. В этом кабинете пользователи могут самостоятельно производить выпуск и обновление сертификатов, если это им разрешено политикой. Набор доступных операций задаётся администратором системы.

Пользователи могут применять ключевые носители при удалённой работе. Для ситуаций, когда ключевой носитель заблокирован, повреждён или утерян, в Indeed CM имеется специализированный интерфейс, предназначенный для удалённого подключения и оперативного решения проблем, возникших с носителем. Используя этот интерфейс, пользователь может уведомить администратора, например, о необходимости блокировки устройства.

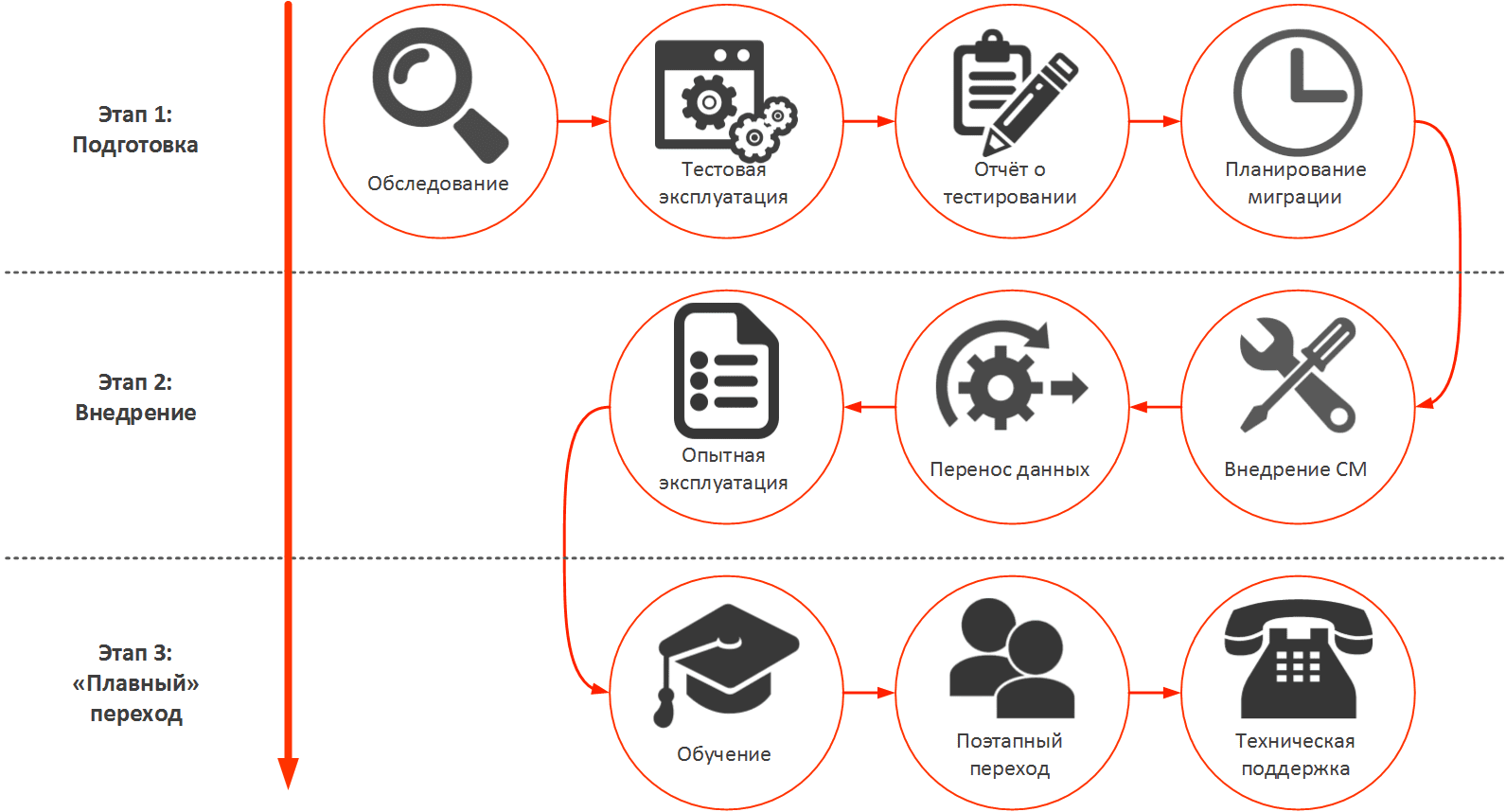

Миграция с устаревших решений

Как говорилось выше, для управления инфраструктурой открытых ключей зачастую используется устаревшее и неподдерживаемое программное обеспечение, например SafeNet Authentication Manager (SAM).

Если сейчас SafeNet Authentication Manager является в компании «ядром» реализованного процесса управления инфраструктурой открытых ключей, то под него приходится подбирать поддерживаемые модели смарт-карт и USB-токенов. Он интегрирован с имеющимися клиентскими и серверными операционными системами, каталогами пользователей, удостоверяющими центрами и иными компонентами ИТ-инфраструктуры. Для эксплуатации SAM требуется разработка соответствующих инструкций, регламентов и протоколов, что усложняет дальнейшее использование устаревшего решения.

Программный комплекс Indeed Certificate Manager является современной заменой SafeNet Authentication Manager и других аналогичных продуктов, так как реализует поддержку всех типовых сценариев эксплуатации:

- Поддержка аналогичных операционных систем.

- Поддержка аналогичных удостоверяющих центров.

- Поддержка аналогичных смарт-карт и USB-токенов.

- Поддержка работы с несколькими удостоверяющими центрами.

- Ролевая система управления полномочиями.

- Веб-приложение для администрирования и самообслуживания пользователей.

- Широкий и настраиваемый перечень полномочий по работе со смарт-картами и USB-токенами для рядовых пользователей.

- Поддержка собственных виртуальных смарт-карт.

Когда стоит задача выбора нового программного обеспечения для управления PKI, простота миграции является одним из ключевых условий наряду с поддержкой аналогичных технологий и удобством эксплуатации. Следует принять во внимание такие вопросы миграции, как трудозатратный процесс, риск нарушения бизнес-процесса управления инфраструктурой открытых ключей или риск потери данных при переносе из старого продукта в новый.

В компании «Индид» разработан сценарий перехода, подготовлен и протестирован весь инструментарий для успешной миграции с устаревшего решения на Indeed Certificate Manager. Процесс перехода на новую платформу осуществляется по плану:

- Полное обследование ИТ-инфраструктуры и процесса управления смарт-картами, USB-токенами и сертификатами.

- Тестовая эксплуатация решения Indeed Certificate Manager применительно к реальным задачам.

- Составление детального отчёта по итогам тестовой эксплуатации.

- Разработка плана миграции, обучения администраторов и пользователей PKI.

- Внедрение компонентов Indeed Certificate Manager.

- Перенос баз данных и сертификатов с серверов SafeNet Authentication Manager с помощью специализированного инструментария.

- Опытная эксплуатация и проведение испытаний развёрнутой системы.

- Обучение администраторов.

- Поэтапный перевод рядовых сотрудников на новый продукт с обязательным обучением.

- Последующая техническая поддержка.

Рисунок 8. Схема миграции на Indeed CM

Отметим, что Indeed Certificate Manager и SafeNet Authentication Manager могут работать одновременно и независимо друг от друга в единой ИТ-инфраструктуре без риска нарушения работоспособности компонентов SafeNet Authentication Manager. Это позволит реализовать сценарий плавного и постепенного перехода на новую платформу с оценкой эффективности реализации привычных задач в Indeed Certificate Manager.

При таком сценарии миграции окончательный переход осуществляется при полной уверенности заказчика в том, что решение Indeed CM эффективно закрывает все задачи его компании.

Выводы

Безусловно, можно использовать программное обеспечение, обновление и поддержка которого завершена или завершится в ближайшее время, но только до того момента, когда оно перестанет отвечать требованиям растущего бизнеса. Как только этот момент наступит, компания будет вынуждена принять меры по оперативной миграции. Мы понимаем, что такие масштабные действия, совершённые в спешке, не могут пройти бесследно — наоборот, они способны нанести урон бизнес-процессам.

Даже принимая во внимание проблемы, связанные с эксплуатацией устаревшего программного обеспечения, недостаточно просто заменить один продукт другим. Процесс миграции трудоёмок, затратен по времени, поэтому важно быть уверенным в том, что новый продукт не только закрывает все актуальные задачи, но и сможет соответствовать будущим потребностям компании, предоставляя обновляемую платформу и качественный сервис технической поддержки.

Поэтому компания «Индид» призывает пересмотреть отношение к использованию устаревающих решений и обдумать переход на новую, современную платформу централизованного управления PKI.

Программный комплекс Indeed Certificate Manager обладает дополнительной функциональностью (по сравнению с SafeNet Authentication Manager):

- Поддержка большого числа смарт-карт и USB-токенов: около 30 моделей смарт-карт разных производителей «из коробки», более 90 моделей смарт-карт при работе через Cryptovision sc/interface.

- Замена смарт-карт и USB-токенов среди пользователей.

- Предоставление пользователям расширенных прав по управлению собственными смарт-картами.

- Интеграция с решениями Identity & Access Governance (IAG) через встроенный API.

- Инструментарий для создания собственных ролей и гранулярной настройки прав доступа.

- Модульная, аппаратно независимая архитектура, дающая практически неограниченные возможности по масштабированию и расширению функциональности.

При планировании своих задач в долгосрочной перспективе заказчик не всегда может спрогнозировать, какие новые ИТ-ресурсы и технологии он будет использовать. Понимая это, компания «Индид» предоставляет услугу по доработке функциональности программного комплекса под потребности заказчиков. Кроме того, наша служба технической поддержки оперативно приходит на помощь заказчикам, используя современные технологии.